Rating:

NOTE: This write-up is Turkish.

Yarışmada bize bir adet google drive linki veriliyor ve derine gitmemiz isteniyordu. Drive Linkini açtığımızda bir fotoğraf ile karşılaşıyoruz.

Fotoğrafta gözle görülebilir bir şey olmadığına emin olmadıktan sonra "derine git" cümlesini takip ederek steghide deniyorum. Fakat şifreli olduğunu görüyorum ve en hızlı tool olan stegseek ile şifreyi kırıyorum.

"└─# stegseek --crack -sf sea.jpg -wl /usr/share/wordlists/rockyou.txt"

Çıkan flag.txt dosyasında aradığımız şeyin burda olmadığı, daha da derine gitmemiz gerektiği söyleniyor. "La havle vela kuvveta" diyerek binwalka geçiyoruz:)

"Daha da derine git" mesajını aldıktan sonra, verilerin içine gömülü verileri çıkartabilen "binwalk" aracını deniyoruz.

Not: Cihazınızı benim gibi sürekli rootta kullanmayın, bu makine dış ağa kapalı:)

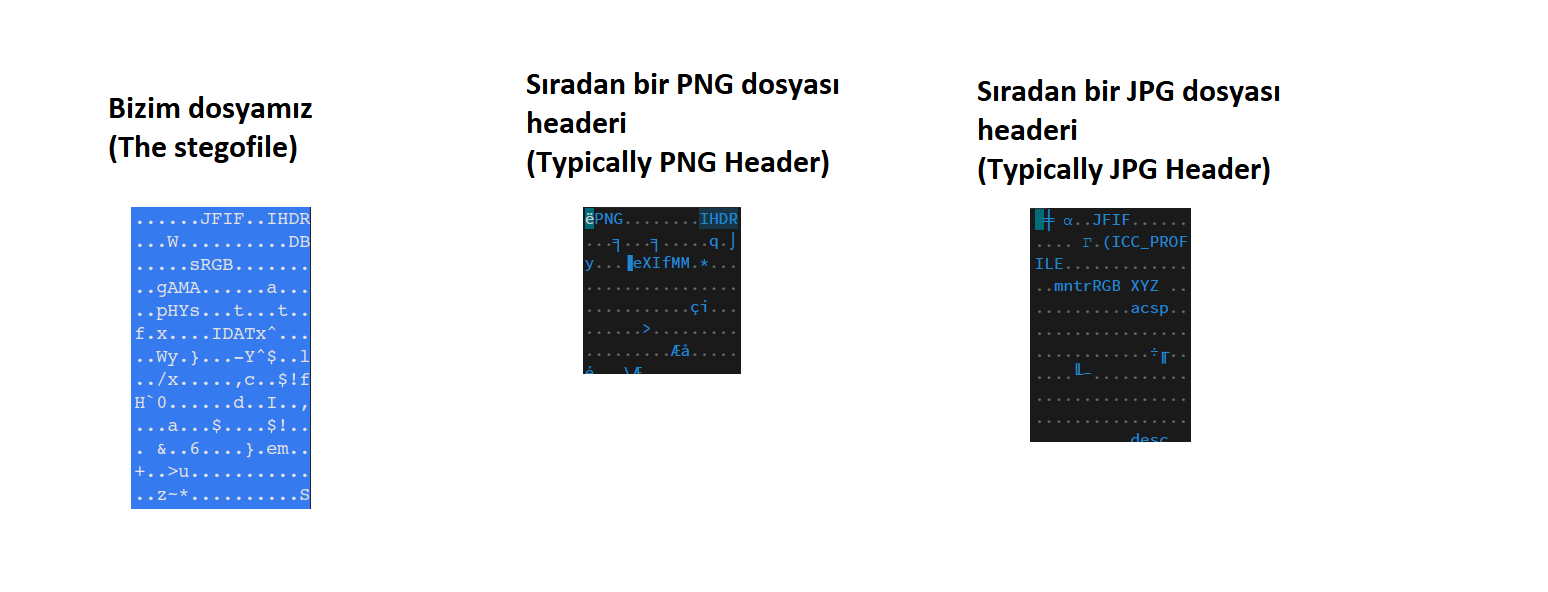

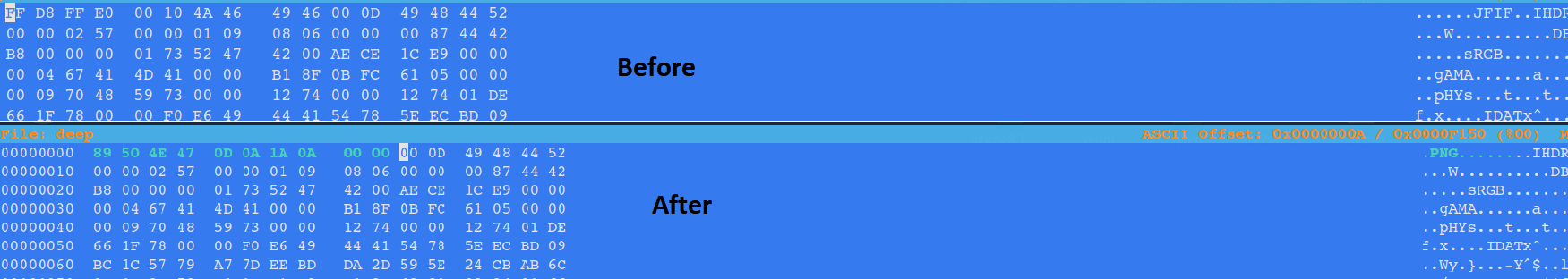

Çıkan JPG dosyasını açmaya çalışıyoruz, fakat herhangi bir görüntü ile karşılaşamıyoruz. Hexeditor ile verilerini incelediğimizde dosya yapısının PNG dosya yapısına aşırı benzediğini, hatta birebir aynı olduğunu farkediyoruz. Bu detayı yakalamamıza yardımcı olan kısım, "IHDR" yazısı oluyor.

Dosyamızın aslında bir PNG dosyası olduğunu farkettikten sonra bunu hexeditor aracılığı ile düzeltiyoruz.

Fotoğraf kali'de bende hala açılmıyordu, Windows'a attığım zaman ise görüntü almayı başardım.

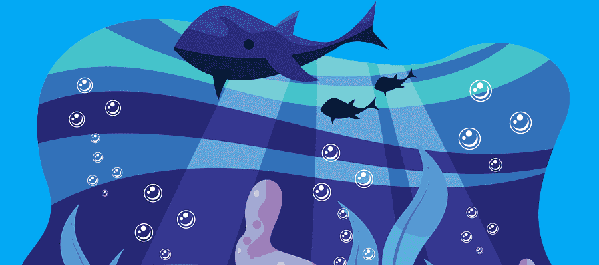

Türlü steghide araçları denedikten sonra hiçbir şey bulamayınca, sorunun adı aklıma geldi. "Go Deep!". PNG fotoğraflarda saklanan verileri bulabilen TweakPNG adlı aracı denemeye karar verdim.Not: Araç bir çok platformu destekliyor fakat compile etmeniz gerekiyor. Uğraşmamak için Windows üzerinde devam ettim.

Açtığımda CRC hakkında hata verdikten sonra fotoğrafta gizlenen bir veri olduğuna emin oldum. Bu hatayı başka bir fotoğraf analiz aracında da keşfedebilirdik. Benim keşfetmem biraz tesadüfi oldu. Kali'de fotoğrafın açılmama sebebi de buydu.

Fotoğraf açıldıktan sonra F7'ye basarak önizleme kısmına geçtim.

En üstteki IHDR Chunk'ına 2 kez tıklatarak düzenleme ekranını açtım.

Denizin altını görmek istediğim için height ayarını yavaş yavaş yükseltmeye başladım ve fotoğrafın gizli kısımlarının açılmaya başladığını gördüm. 410 yaptığımda ise flag ortaya çıktı.

KCTF{g0_d33p_d0wn}